Identifique y mapee sus datos sensibles en SAP y evalúe sus riesgos de acceso

Comprenda, identifique y asigne su información de identificación personal (IIP) con el servicio de evaluación de la privacidad de datos SAP de EPI-USE Labs.

Minimice los riesgos de exposición de datos sensibles

Gestione eficazmente la seguridad de sus datos

Cumpla con la legislación mundial sobre protección de datos

Descubrimiento de datos, consultoría y talleres

Análisis de privacidad de datos y evaluación de riesgos

¿Por qué necesita conocer sus datos confidenciales de SAP?

Su sistema SAP almacena numerosos datos confidenciales sobre sus clientes, proveedores y empleados. A la hora de abordar la privacidad de sus datos, es fundamental tener en cuenta el modelo de datos de SAP; si actualiza un campo, el valor aparecerá en distintos lugares de su sistema. Según nuestra experiencia, un valor de identificación personal puede reproducirse hasta 100 veces en todo el sistema. Con esta profundidad de datos, es necesario cambiar los valores de forma coherente en todo el sistema para cumplir la normativa sobre privacidad de datos. Además, muchos usuarios empresariales de SAP a largo plazo han desarrollado funciones personalizadas, incluidas tablas personalizadas que almacenan datos y facilitan el procesamiento, lo que amplía el objetivo de los datos confidenciales.

Aprovechando nuestras décadas de experiencia en el modelo de datos SAP, podemos ayudarle a gestionar sus datos confidenciales de forma coherente entre objetos y sistemas.

Datos PII y normativas globales de privacidad

Además del modelo de datos estándar que proporciona SAP, todos los clientes personalizan sus procesos y el almacenamiento de datos, replicando la IIP en tablas personalizadas, la mayoría sin mantener un mapa de datos de IIP. Estas tablas se han creado en aras de la eficiencia, pero las nuevas leyes de privacidad suponen un reto, ya que nadie conoce todos los lugares en los que se ha almacenado la IIP en todo SAP.

Entre las normativas globales sobre privacidad de datos se incluyen:

- RGPD (Reglamento General de Protección de Datos) en Europa

- CCPA (California), CPA (Colorado), CTDPA (Connecticut), CDPA (Indiana, Montana), ICDPA (Iowa), TIPA (Tennessee), TDPSA (Texas), UCPA (Utah), VCDPA (Virginia) en Norteamérica

- POPIA en Sudáfrica

- PDPA en Tailandia

- LGPD en Brasil

- PIPA en Corea del Sur y Japón

- NZPA en Nueva Zelanda

- LPRPDE en Canadá

Cada una de estas normativas incluye el ‘derecho de acceso’ y el ‘derecho de supresión y/o rectificación’. Para cumplirlas, es necesario identificar, comprender y mapear los datos personales (PII) dentro de su landscape de TI.

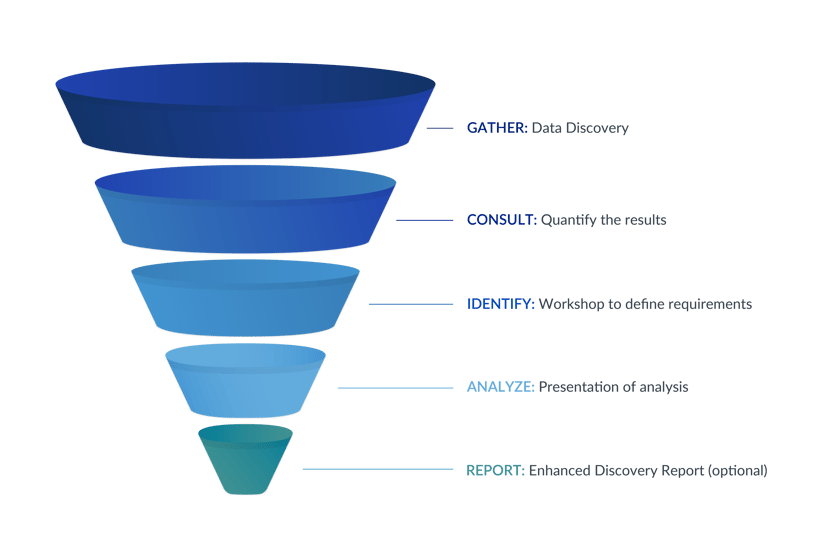

Servicio integral de evaluación de la privacidad de los datos de SAP

Podemos ayudarle a comprender e identificar su información de identificación personal (IIP) y a evaluar sus riesgos de acceso. Nuestro servicio integral cubre:

GATHER: Descubrimiento de datos

Como socio de desarrollo de SAP especializado en la gestión de datos SAP, hemos desarrollado nuestras propias Definiciones de Objetos de Negocio detallando la integración entre objetos y entre sistemas. A partir de este mapeo detallado de tablas, hemos creado un mapa de integración a nivel de campo de todos los campos PII estándar de SAP.

A partir de este mapa, hemos diseñado un programa de descubrimiento de datos para analizar el diccionario de datos de su sistema SAP. Este programa realiza una búsqueda con comodines de elementos de datos confidenciales y elabora una lista de tablas y campos que pueden contener IIP. A continuación, las tablas se validan para confirmar que están rellenas.

Consultar e identificar:

Servicios de consultoría y taller de privacidad de datos gestionados

Nuestros especialistas en privacidad de datos organizarán un taller con su equipo funcional para definir los requisitos de todos los tipos de datos PII, incluidos:

Requisitos de conservación de datos de producción, por tipo de datos

Por ejemplo, eliminar inmediatamente los datos bancarios y familiares cuando un empleado pase a estar inactivo, los datos de contacto al cabo de cinco años y la eliminación total al cabo de 10 años.

Revisión del panorama y herencia de datos del sistema

¿Qué sistemas recibirán los datos codificados y qué repercusiones tendrá esta codificación?

Codificación de datos no destinados a la producción

¿Qué medidas deben tomarse para cada tipo de datos? ¿Existen excepciones o condiciones?

Redacción

¿Qué medidas deben adoptarse en el ámbito de la producción una vez que el interesado tiene derecho a la supresión?

Divulgación

¿Qué datos de SAP deben incluirse en el PDF de solicitud de acceso del sujeto?

Nuestros consultores cualificados tienen experiencia en muchos sectores a escala mundial. Comprenden la complejidad de la privacidad de los datos y pueden compartir su amplia experiencia con usted.

No hay coste de licencia para este servicio, y esperamos que un compromiso típico de SAP ECC dure cinco días, en un periodo de dos semanas:

- Tres días: descubrimiento de datos y análisis técnico del sistema.

- Un día - Taller con sus equipos de negocio y de cumplimiento de normativas

- Un día - Documentación y presentación de resultados.

Recomendamos los talleres presenciales, pero podemos trabajar a distancia o in situ.

Analizar:

Análisis de la evaluación de riesgos y privacidad de datos de SAP

Los resultados se recopilarán en nuestro documento de análisis exhaustivo de la evaluación de riesgos y privacidad de datos de SAP, que informará a su empresa, al equipo de cumplimiento y a los responsables de la protección de datos sobre el nivel de riesgo en su entorno SAP.

Esto se presentará en una reunión de seguimiento con las partes interesadas del proyecto, con un resumen de los costes de la entrega.

Informe:

Enhanced Discovery Report (servicio adicional opcional)

Con una aportación adicional de dos días, ofrecemos un Enhanced Discovery Report con nuestro socio estratégico Soterion, teniendo en cuenta tanto el riesgo de privacidad de sus datos como el riesgo de acceso en el sistema SAP. Soterion se centra en la creación de soluciones de Gobierno, Riesgo y Cumplimiento (GRC) centradas en el negocio para SAP con el fin de mejorar la responsabilidad empresarial del riesgo.

Se tomará una exportación de archivos de su instancia SAP y se cargará en una instancia temporal de Soterion, alojada en un centro de datos local, para completar un análisis y presentar los resultados.

Soterion dispone de un conjunto de reglas de riesgo de acceso estándar. Tanto si ya dispone de una solución GRC como si no, estas reglas predefinidas medirán su estado de cumplimiento.

Aspectos destacados de la información clave proporcionada como parte de este servicio mejorado:

Riesgos de acceso a datos privados

La mayoría de las soluciones de GRC se centran en la segregación de funciones y la prevención del fraude. Soterion realiza estas funciones, y también ha creado un conjunto de reglas para analizar quién tiene acceso a los datos PII.

Segregación de funciones (SoD)

Por ejemplo, ¿quién tiene acceso tanto a la presentación como a la aprobación de pagos? Soterion identificará en el sistema a todos los usuarios que dispongan de accesos conflictivos.

Acceso a datos entre jurisdicciones

¿Pueden sus usuarios de EE.UU. acceder a los datos de empleados y clientes europeos, o viceversa? En caso afirmativo, ¿a qué usuarios afectaría la creación de un Escudo de Datos?

Riesgo de transacciones críticas

¿Quién tiene acceso directo para el mantenimiento de tablas o puede ejecutar programas directamente? ¿El mantenimiento de proveedores y clientes está restringido a las personas adecuadas?

Con estos informes y otros, EPI-USE Labs y Soterion le proporcionarán una evaluación de riesgos de referencia tanto de la privacidad de sus datos como de los riesgos de acceso, junto con recomendaciones sobre cómo abordar estos riesgos.

El éxito de nuestros clientes

El viaje de JM hacia una solución activa y conforme con el GDPR

Con el enfoque de EPI-USE Labs, podemos anonimizar y redactar datos sensibles, lo que significa que las transacciones comerciales pueden permanecer en el sistema sin estar relacionadas con una persona identificable. Ahora, al iniciar los proyectos, disponemos de marcos sobre cómo realizar análisis de sensibilidad de la información y de riesgos, y de ahí se derivan los requisitos del lado de TI, incluida la sensibilidad de los datos: la perspectiva completa de la seguridad de la información".

Richard Wenell, Jefe del departamento de TI, JM

MAPA: Protección personalizada para datos sensibles de SAP HCM

.

Gracias a Data Secure, podemos anonimizar todos los datos sensibles de SAP HCM, como los relacionados con los empleados, en muy poco tiempo. La mayor ventaja de Data Disclose es que la integridad de los datos está garantizada; los datos sensibles de los clientes se anonimizan, pero todos los pedidos y artículos vendidos siguen siendo accesibles. Todos los sistemas de prueba siguen siendo plenamente funcionales, y los pedidos de prueba siguen siendo editables.

Malte Podszus, Consultor FI/CO/HR, MAPA GmbH

Cómo Endeavor mejoró su cumplimiento GRC para SAP con Soterion

Hemos obtenido muy buenos resultados en nuestra gestión de revisión de accesos, que ahora realizan nuestros responsables de línea con mucho menos esfuerzo. Con Soterion, identificamos que muchas personas tenían accesos de riesgo que ya no necesitaban. Ahora, hemos reducido significativamente nuestra huella de riesgo de acceso. Nuestros usuarios de negocio expresaron su agradecimiento por tener una herramienta que era mucho más fácil para ellos trabajar, entender y tener visibilidad sobre las revisiones.

Nick Achteberg, Director Senior de Servicios Técnicos (SAP), Endeavor

Rabobank confía en EPI-USE Labs para cumplir la normativa sobre datos

La codificación de datos era un ejercicio manual que requería mucho tiempo y no nos ofrecía suficientes garantías de que los datos confidenciales estuvieran codificados de forma segura. Queríamos estar seguros al 100% de que todos los datos confidenciales estaban enmascarados. Necesitábamos un producto que eliminara el esfuerzo manual, nos permitiera programar los trabajos y nos permitiera cumplir la normativa. Ese producto resultó ser Data Secure".

Jan Huizinga, Consultor técnico, Rabobank

¿Quiere saber más?

Reserve su evaluación

Minimice los riesgos de exponer sus datos confidenciales, gestione la seguridad de sus datos y cumpla la legislación global sobre privacidad de datos con nuestro servicio de evaluación de la privacidad de datos de SAP.

Explore nuestro paquete de privacidad de datos

Nuestra innovadora solución de cumplimiento y privacidad de datos ayuda a las empresas con sistemas SAP® a cumplir la legislación como

GDPR (el Reglamento General de Protección de Datos) y otras legislaciones sobre privacidad de datos.

Póngase en contacto

Encuentre y localice sus datos confidenciales de SAP y evalúe sus riesgos de acceso