- BlogsLire les dernières actualités sur SAP SLO, SAP HCM, Données & confidentialité et Cloud

- WebinairesAccéder à des avis d'experts grâce à des webinaires en direct et à la demande

- Ebooks, guides et autresTélécharger des e-books gratuits, des guides complets et plus encore

- Video libraryWatch videos and improve your SAP knowledge

Identifiez et cartographiez vos données SAP sensibles et évaluez les risques d'accès

Comprendre, identifier et cartographier vos informations personnelles identifiables (PII) grâce au service d'évaluation de la confidentialité des données SAP d'EPI-USE Labs.

Minimisez les risques d'exposition des données sensibles

Gérez efficacement la sécurité de vos données

Respectez les lois en matière de confidentialité des données

Découverte de données, conseils et ateliers

Analyse de la confidentialité des données et de l'évaluation des risques

Pourquoi devez-vous comprendre vos données SAP sensibles ?

De nombreuses données sensibles concernant vos clients, vos fournisseurs et vos employés sont stockées dans votre système SAP. Lorsque vous abordez la question de la confidentialité des données, il est essentiel de prendre en compte le modèle de données SAP. En effet, si vous mettez à jour un champ, la valeur sera affichée à différents endroits dans votre système. D'après notre expérience, une valeur personnelle identifiable peut être répliquée jusqu'à 100 fois dans votre système. Avec une telle quantité de données, vous devez modifier les valeurs de manière cohérente dans l'ensemble du système afin de respecter les réglementations en matière de confidentialité des données. En outre, de nombreux utilisateurs SAP de longue date ont développé des fonctions personnalisées, y compris des tables personnalisées stockant des données et facilitant le traitement, ce qui élargit la cible des données sensibles.

Grâce à nos dizaines d'années d'expérience du modèle de données SAP, nous pouvons vous aider à gérer vos données sensibles de manière cohérente entre les objets et les systèmes.

Données à caractère personnel (PII) et réglementations mondiales sur la protection des données

Outre le modèle de données standard fourni par SAP, tous les clients personnalisent leurs processus et leur stockage de données, reproduisant les PII dans des tables personnalisées, la plupart du temps sans maintenir une carte des données PII. Ces tables ont été conçues dans un souci d'efficacité, mais les nouvelles lois sur la confidentialité des données posent un problème, car personne ne connaît tous les endroits où les données à caractère personnel ont été stockées dans l'ensemble du système SAP.

Les principales réglementations mondiales en matière de protection des données incluent :

- RGPD (Règlement général sur la protection des données) en Europe

- CCPA (Californie), CPA (Colorado), CTDPA (Connecticut), CDPA (Indiana, Montana), ICDPA (Iowa), TIPA (Tennessee), TDPSA (Texas), UCPA (Utah), VCDPA (Virginie) en Amérique du Nord

- POPIA en Afrique du Sud

- PDPA en Thaïlande

- LGPD au Brésil

- PIPA en Corée du Sud et au Japon

- NZPA en Nouvelle-Zélande

- PIPEDA au Canada

Chacune de ces réglementations comprend le "droit d'accès" et le "droit d'effacement/de correction". Pour vous conformer, vous devez comprendre et répertorier les PII dans votre parc informatique.

Service complet d'évaluation de la confidentialité des données SAP

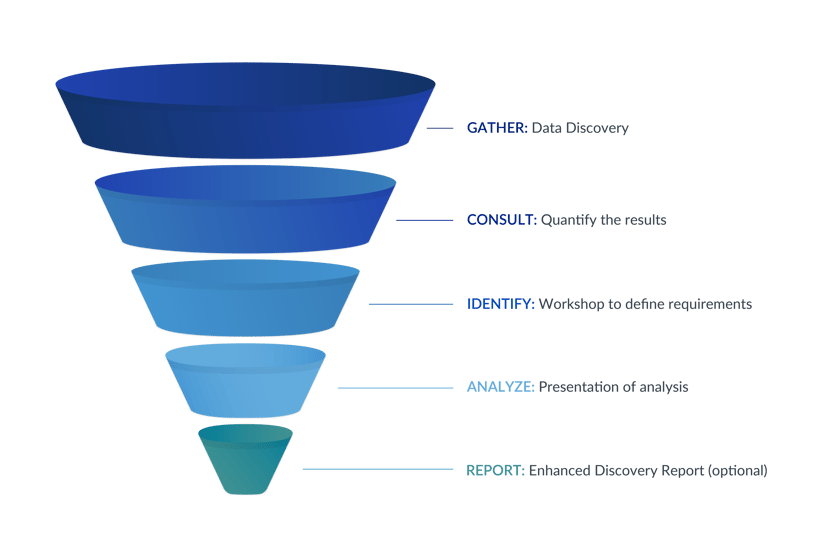

Nous pouvons vous aider à comprendre et à identifier vos informations personnelles identifiables (PII) et à évaluer vos risques d'accès. Notre service complet couvre :

GATHER : Découverte de données

En tant que partenaire de développement SAP spécialisé dans la gestion des données SAP, nous avons développé nos propres définitions d'objets de gestion (Business Object Definitions) détaillant l'intégration entre les objets et entre les systèmes. A partir de cette cartographie détaillée des tables, nous avons créé une carte d'intégration au niveau des champs de tous les champs PII standard de SAP.

À l'aide de cette carte, nous avons conçu un programme de découverte de données pour analyser le dictionnaire de données de votre système SAP. Il effectue une recherche par caractères génériques des éléments de données sensibles et dresse une liste des tables et des champs susceptibles de contenir des PII. Les tables sont ensuite validées pour confirmer qu'elles sont renseignées.

CONSULT & IDENTIFY : Services de conseil et atelier géré sur la confidentialité des données

Nos spécialistes de la confidentialité des données organiseront un atelier avec votre équipe fonctionnelle afin de définir les exigences pour tous les types de données PII, y compris :

Exigences en matière de conservation des données de production, par type de données

Par exemple, supprimer les coordonnées bancaires et familiales immédiatement lorsqu'un employé devient inactif, les coordonnées au bout de cinq ans et l'obfuscation complète au bout de dix ans.

Examen du paysage et héritage des données du système

Quels systèmes ingéreront les données anonymisées et le masquage aura-t-il un impact sur ces systèmes ?

Anonymisation des données non productives

Quelles sont les mesures à prendre pour chaque type de données, et y a-t-il des exceptions ou des conditions ?

Obfuscation

Quelle action doit être entreprise en production lorsqu’une personne concernée devient éligible à l’obfuscation ?

Divulgation

Quelles données de SAP doivent être incluses dans le PDF de la demande d'accès du sujet ?

Nos consultants qualifiés ont de l'expérience dans de nombreux secteurs d'activité à travers le monde. Ils comprennent la complexité de la confidentialité des données et peuvent partager leur vaste expérience avec vous.

Il n’y a aucun coût de licence pour ce service, et nous estimons qu’un projet type sur SAP ECC prendrait cinq jours, répartis sur une période de deux semaines :

- Trois jours - Découverte des données et analyse technique du système

- Un jour - Atelier avec vos équipes métier et de conformité

- Un jour - Documentation et présentation des résultats.

Nous recommandons des ateliers en face à face, mais nous pouvons travailler à distance ou sur site.

ANALYSE : Analyse de l'évaluation des risques et de la confidentialité des données SAP

Les résultats seront rassemblés dans notre document d'analyse approfondie de l'évaluation des risques et de la confidentialité des données SAP, informant votre entreprise, votre équipe de conformité et vos responsables de la protection des données du niveau de risque dans votre environnement SAP.

Ce document sera présenté lors d'une réunion de suivi avec les parties prenantes du projet, accompagné d'un aperçu des coûts de la prestation.

REPORT : Rapport de découverte approfondie (service supplémentaire facultatif)

Avec un délai supplémentaire de deux jours, nous proposons un rapport de découverte amélioré avec notre partenaire stratégique Soterion, qui prend en compte à la fois le risque lié à la confidentialité des données et le risque lié à l'accès au système SAP. Soterion se concentre sur la création de solutions de gouvernance, de risque et de conformité (GRC) centrées sur l'entreprise pour SAP afin d'améliorer la responsabilité de l'entreprise en matière de risque.

Une exportation de fichier sera effectuée à partir de votre instance SAP et chargée dans une instance temporaire de Soterion, hébergée dans un centre de données local, afin d'effectuer une analyse et de présenter les résultats.

Soterion dispose d'un ensemble de règles standard en matière de risque d'accès. Que vous utilisiez déjà une solution GRC ou non, ces règles prédéfinies mesureront votre statut de conformité.

Voici les principales informations fournies dans le cadre de ce service amélioré :

Risques liés à l'accès aux données personnelles

La plupart des solutions GRC se concentrent sur la séparation des tâches et la prévention de la fraude. Soterion remplit ces fonctions, et a également construit un ensemble de règles pour analyser qui a accès aux données PII.

Séparation des tâches (SoD)

Qui a accès à la fois à la soumission et à l'approbation des paiements, par exemple ? Soterion identifiera tous les utilisateurs qui ont un accès conflictuel dans le système.

Accès aux données entre juridictions

Vos utilisateurs américains peuvent-ils accéder aux données des employés et des clients européens, ou vice versa ? Si oui, quels utilisateurs seraient concernés par la création d'un bouclier de protection des données ?

Risque de transaction critique

Qui a un accès direct à la maintenance des tables ou peut exécuter des programmes directement ? La gestion des fournisseurs et des clients est-elle réservée aux personnes appropriées ?

Grâce à ces rapports et à d'autres, EPI-USE Labs et Soterion vous fourniront une évaluation de référence des risques liés à la confidentialité des données et à l'accès aux données, ainsi que des recommandations sur la manière de faire face à ces risques.

Quelques témoignages clients

Le parcours de JM vers une solution RGPD conforme

Grâce à l'approche d'EPI-USE Labs, nous pouvons anonymiser et obfusquer les données sensibles, ce qui signifie que les transactions commerciales peuvent rester dans le système sans être liées à une personne identifiable. Désormais, lorsque nous lançons des projets, nous disposons de cadres sur la manière d'effectuer des analyses de la sensibilité des informations et des risques, et de là découlent les exigences en matière d'informatique, y compris la sensibilité des données - la perspective complète de la sécurité de l'information.

Richard Wenell, chef du département informatique, JM

MAPA : Protection personnalisée des données sensibles de SAP HCM

.

Grâce à Data Secure, nous pouvons anonymiser toutes les données sensibles de SAP HCM, telles que les données relatives aux employés, en très peu de temps. Le plus grand avantage de Data Disclose est que l'intégrité des données est garantie ; les données sensibles des clients sont rendues anonymes, mais toutes les commandes et tous les articles vendus restent accessibles. Tous les systèmes de test restent pleinement fonctionnels et les commandes de test sont toujours modifiables.

Malte Podszus, Consultant FI/CO/HR, MAPA GmbH

Comment Endeavor a amélioré sa conformité GRC pour SAP avec Soterion

Nous avons obtenu de très bons résultats en ce qui concerne la gestion de l'examen des accès, qui est désormais effectuée par nos responsables hiérarchiques avec beaucoup moins d'efforts. Avec Soterion, nous avons identifié que de nombreuses personnes avaient un accès à risque dont elles n'avaient plus besoin. Aujourd'hui, nous avons considérablement réduit notre empreinte en matière de risque d'accès. Nos utilisateurs professionnels ont exprimé leur satisfaction de disposer d'un outil beaucoup plus facile à utiliser, à comprendre et à contrôler.

Nick Achteberg, directeur principal des services techniques (SAP), Endeavor

Rabobank s'appuie sur EPI-USE Labs pour assurer la conformité à la réglementation sur les données

L'anonymisation des données était un exercice manuel fastidieux qui ne nous donnait pas suffisamment de garanties quant à la sécurité des données sensibles. Nous voulions être sûrs à 100 % que toutes les données sensibles étaient anonymisées. Nous avions besoin d'un produit qui supprimerait le travail manuel, nous permettrait de programmer des tâches et nous permettrait de nous conformer à la réglementation. Ce produit s'est avéré être Data Secure.

Jan Huizinga, consultant technique, Rabobank

Vous voulez en savoir plus ?

Réservez votre évaluation

Réduisez les risques d'exposition de vos données sensibles, gérez la sécurité de vos données et conformez-vous aux lois sur la confidentialité des données grâce à notre service d'évaluation de la confidentialité des données SAP.

Découvrez notre Data Privacy Suite

Notre solution innovante de confidentialité des données et de conformité aide les entreprises dotées de systèmes SAP® à se conformer à des législations telles que

le RGPD (le règlement général sur la protection des données) et d'autres législations sur la confidentialité des données.

Prendre contact

Identifiez, cartographiez vos données SAP sensibles et évaluez les risques d'accès