- BlogLesen Sie alle Updates zu SAP SLO, SAP HCM, Datenschutz & Sicherheit sowie Cloud

- WebinareLernen Sie von unseren Experten in Live und On-Demand Webinaren

- E-Books, Whitepaper & mehr...Entdecken Sie unsere E-Books, Whitepaper usw. zum Download

- VideosVerbessern Sie Ihr SAP Know-how mit unseren Videos

Interne Bedrohungen erkennen: Echtzeitanalyse beim Zugriff auf sensible SAP-Daten

Von Nicolas Wrobel | 10 August 2021

Cyber Security ist ein wichtiges Thema und unser Tool Cenoti ist die neue und innovative Schnittstelle zwischen SAP und Splunk, die Ihre Cyber Security noch weiter erhöht. Ich beschreibe Ihnen einen Fall, der ohne Weiteres die Informationen Ihrer Geschäftspartner betreffen kann.

Szenario:

Ein SAP Account Administrator hat bekannterweise sämtliche Zugriffsrechte innerhalb der SAP-Systeme inkl. Accounts der Geschäftspartner. Nehmen wir an, dass er nach dem Login den Transaktionscode “BP” laufen lässt. Das Ziel: sämtliche Informationen über Kreditkarten unverschlüsselt zu sehen und letztlich zu kopieren.

Wie kann dieser Zugriff auf sensible Daten in Echtzeit entdeckt werden?

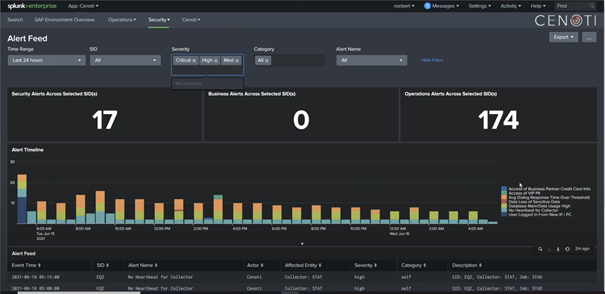

Alert Feed & Dashboards

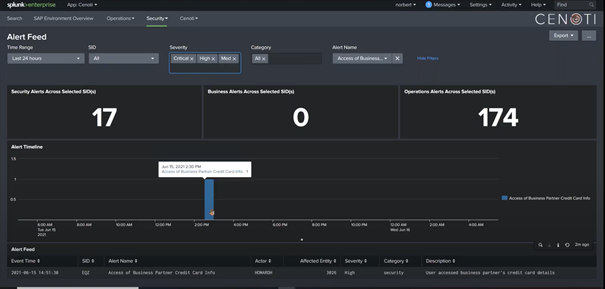

Innerhalb unseres Alert Feeds (eines unserer Security Dashboards) kann untersucht werden, welche Zugriffe es auf sensible Daten gegeben hat. Einer unserer vordefinierten Alerts (siehe nachfolgenden Screenshot) ist der Zugriff auf Informationen der Geschäftspartner (Kreditkarten).

Inklusive einer kurzen Beschreibung, geht deutlich hervor, welcher Nutzer, zu welcher Zeit, auf welche Daten eines bestimmten Geschäftspartners zugegriffen hat (siehe nachfolgenden Screenshot). Es liegen also alle benötigten Informationen vor, um schnell auf dieses Szenario reagieren zu können.

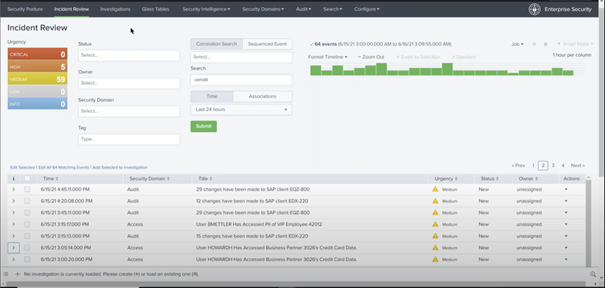

Incident Review (Enterprise Security)

Auch innerhalb des Incident Review von Enterprise Security (ES), der SIEM-Lösung von Splunk, lässt sich der Zugriff auf Informationen des Geschäftspartners tracken. In der Incident Review findet man alle Fälle innerhalb der gesamten IT-Umgebung, bei denen es zu möglichen Sicherheitsverstößen gekommen ist. Auch hier sieht man den Fall aufgelistet (siehe nachfolgenden Screenshot).

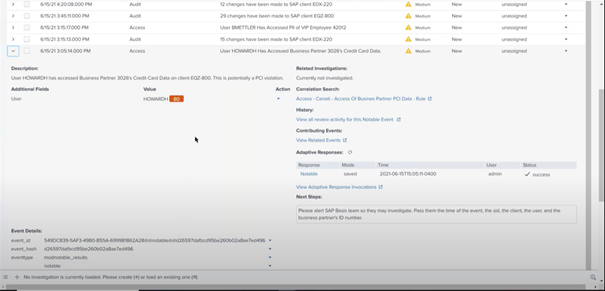

In Splunk ist es üblich, dass Correlation Searches stattfinden, die mit weiteren Infos, wie dem Risk Score angereichert sind. Das Risk Base Alerting ist auch mit abgedeckt. Die wichtigen Hinweise für die nächsten Schritte, die eingeleitet werden müssen, sind mitberücksichtigt, wie im nachfolgenden Screenshot dargestellt.

Um sich auch vor internen Bedrohungen abzusichern, Transparenz Ihrer SAP-Systeme zu erlangen sowie Ihre sensiblen Daten zu schützen, ist Cenoti ein weiterer Baustein, der Ihre Cyber Security erhöht.

Nicolas Wrobel

Nicolas Wrobel ist bei EPI-USE Labs im Vertrieb tätig. Sein Schwerpunkt liegt im Account Management unserer Privacy & Security Lösungen (SAP-Berechtigungen sowie Cenoti - Verknüpfung zwischen SAP und Splunk).