- BlogLesen Sie alle Updates zu SAP SLO, SAP HCM, Datenschutz & Sicherheit sowie Cloud

- WebinareLernen Sie von unseren Experten in Live und On-Demand Webinaren

- E-Books, Whitepaper & mehr...Entdecken Sie unsere E-Books, Whitepaper usw. zum Download

- VideosVerbessern Sie Ihr SAP Know-how mit unseren Videos

SAP ist eines der robustesten Systeme der Welt, aber auch eines der komplexesten, und die Struktur von SAP macht die Einhaltung des Datenschutzes besonders schwierig. Sie benötigen detaillierte Fachkenntnisse, um die funktionsübergreifende Integration mehrerer SAP-Objekte und -Systeme abzubilden und zu verstehen.

Da wir seit über 30 Jahren SAP-Partner sind, wissen wir genau, wie SAP-Daten strukturiert sind. Wir haben eng mit Unternehmen auf der ganzen Welt zusammengearbeitet und ihnen dabei geholfen, die globale Datenschutzgesetzgebung wie die GDPR (General Data Protection Regulation) einzuhalten.

Bis heute sind weltweit mindestens 20 überarbeitete Datenschutzgesetze in Kraft getreten, so dass Ihr Unternehmen möglicherweise einer Vielzahl von Vorschriften unterliegt und bei Nichteinhaltung mit hohen Geldstrafen rechnen muss.

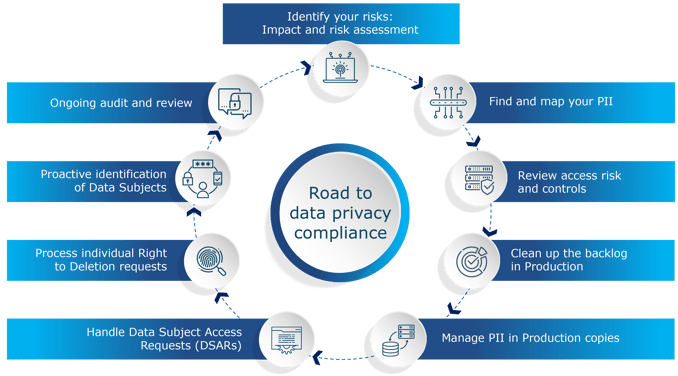

Auf der Grundlage der Erfahrungen aus zahlreichen komplexen Datenschutzprojekten auf der ganzen Welt habe ich eine Reihe von wesentlichen Schritten für die Umsetzung der Datenschutzkonformität in SAP-Systemen entwickelt.

Die neun Schritte sind:

- Identifizieren Sie Ihre Risiken: Folgen- und Risikobewertung

- Finden und Zuordnen Ihrer PII

- Überprüfung des Zugangsrisikos und der Kontrollen

- Aufräumen der Daten in der Produktion

- Verwalten von PII in Produktionskopien

- Bearbeitung von Anträgen auf Zugang zu Daten (DSARs)

- Bearbeitung individueller Anträge auf Löschung

- Proaktive Identifizierung der betroffenen Personen

- Laufende Prüfung und Überprüfung

Diese Schritte können Sie in meinem neuesten ebook vertiefen, das einen praktischen Leitfaden für den Beginn Ihrer Implementierungsreise enthält.

James Watson

James ist für den globalen Geschäftsbereich der Datenschutz- und SAP IS-*-Lösungen von EPI-USE verantwortlich und unterstützt alle Regionen und Großkunden, die Data Sync Manager (DSM) für diese komplexen Anforderungen einsetzen. Mit einem funktionalen und geschäftlichen Hintergrund von über 20 Jahren bildet James die Brücke zwischen Entwicklung, Basis, Test-/Kompetenzzentren und Führungsteams, um Anleitung und Beratung auf dem Weg zur Datenschutzkonformität zu bieten. Zu seinen Erfahrungen gehören SAP-Spezialisierungen in den Bereichen Nicht-Produktionsdatenmanagement und Anonymisierung, Entfernung oder Schwärzung von Produktionsdaten, System Landscape Optimization (SLO) und SAP-Branchenlösungen.